Diferencias entre seguridad de la información y ciberseguridad

Introducción

La seguridad de Internet es un tema crítico en el siglo XXI. Esto se debe en gran medida a los rápidos avances tecnológicos, al aumento de las comunicaciones y a la evolución de la ciberInternet, que han transformado la forma en que se transmiten la información y los datos, especialmente en el comercio electrónico. Con el aumento de las actividades en línea, existe una necesidad apremiante de proteger la información y los datos. Esto incluye proteger las cuentas de dinero electrónico y los monederos electrónicos, que son cada vez más vulnerables a las ciberamenazas (Asaad, 2022) .

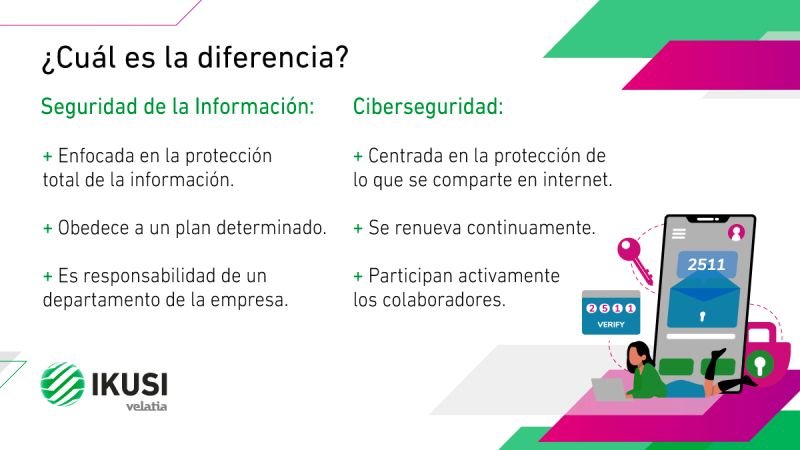

Los términos «ciberseguridad» y «seguridad de la información» se utilizan con frecuencia indistintamente tanto en la literatura académica como en las organizaciones. Esto puede generar confusión acerca de sus significados e implicaciones específicos (Alexei & Alexei, 2023) .

Sin embargo, aunque los términos de ciberseguridad y seguridad de la información están relacionados con la seguridad de los datos, con el objetivo de defender los datos contra diferentes tipos de amenazas. Hay diferencias en cada concepto, y no deben usarse indistintamente (Taherdoost, 2022) .

informacion-y-ciberseguridad/

¿Qué es la seguridad de la información?

Es la práctica de defender información del acceso, uso, divulgación, interrupción, alteración, lectura, inspección, registro o destrucción. Es un término general que se puede utilizar independientemente de la forma que los datos puedan tomar (por ejemplo, datos electrónicos y físicos).

Con conocimiento de la seguridad de la información, se confía en que los datos están protegidos y también al garantizar la seguridad de los datos, se asegura que el valor de las organizaciones se mantenga (Mahfouz Alhassan & Adjei- Quaye, 2017) . Según Shabtai et al., (2012) , la seguridad de la información es la protección de los sistemas de información automatizados para mantener la integridad, la disponibilidad y la confidencialidad de los recursos, siguiendo la tríada de la CIA: confidencialidad, integridad y disponibilidad.

La seguridad de la información implica proteger los datos almacenados en varios sistemas informáticos. Los conceptos clave incluyen, los controles de mitigación de riesgos y las estrategias de defensa en profundidad para proteger la información de manera efectiva (Andress, 2014) . Incluye una serie de categorías, como la seguridad de la red, la seguridad de los usuarios y la protección de datos, que en conjunto mitigan las vulnerabilidades y previenen las ciberamenazas (Beyza Nur et al., 2019) .

La disciplina no se centra únicamente en las medidas técnicas, sino que también incluye la comprensión de los riesgos asociados con la gestión de la información y la implementación de controles para mitigar estos riesgos (Andress, 2014) . Por ello, la seguridad de la información es tanto un arte como una ciencia, y es vital para la protección de los datos personales y organizacionales en un mundo cada vez más digital.

Ciberseguridad

La ciberseguridad se refiere a la práctica de proteger los sistemas informáticos, las redes, los programas y los datos de ataques digitales o accesos no autorizados. Abarca diversas tecnologías, procesos y prácticas diseñadas para salvaguardar la información, mantener la integridad de los sistemas y evitar daños o accesos no autorizados a datos confidenciales.

La naturaleza abstracta de la ciberseguridad radica en su enfoque multifacético, que incorpora elementos de tecnología, gestión de riesgos, desarrollo de políticas y comportamiento humano para crear una defensa sólida contra las amenazas cibernéticas en evolución. Implica la implementación de cifrado, cortafuegos, software antivirus, sistemas de detección de intrusiones y otras medidas para detectar, responder y mitigar los ataques cibernéticos (Manoj Thakur & Mahesh Raut, 2024) .

Las medidas de ciberseguridad incluyen la implementación de encriptación, firewalls, software antivirus y sistemas de detección de intrusos, que en conjunto forman una sólida defensa contra la evolución de las amenazas (Moro- Visconti & Cesaretti, 2023) .

Empresas encuestadoras en ciberseguridad como Esentire, aseguran que los ataques por malware pueden aumentar más del 71% en el 2024, debido a que muchos equipos son vulnerables a virus por no contar con la protección adecuada que garantice la integridad de los datos.

Para contrarrestar estas estadísticas de ciberseguridad, se estima que el número de trabajadores en esta área se incremente al menos en un 32% entre el 2024 y el 2032, lo que representa una buena parte de los trabajadores digitales y tecnológicos enfocados a esa área.

La tendencia en el alza de los ciberataques es clara y ante el aumento considerable de las amenazas digitales, se hace fundamental que las empresas y los usuarios implementen las mejores estrategias de seguridad que le permitan tener la tranquilidad de que la información permanecerá segura y a salvo.

Los datos se han convertido en el oro de los últimos años, por ello es importante cuidar qué se comparte en Internet y redes sociales. La privacidad es la manera en que uno decide mostrarse selectivamente al mundo y esta está cobrando más relevancia (Kolesnikov, 2023).

Conclusiones y recomendaciones finales

Es fundamental reconocer la distinción entre seguridad de la información y ciberseguridad; la seguridad de la información abarca una amplia gama de métodos de protección de datos, mientras que la ciberseguridad aborda específicamente la protección de los sistemas y redes de las amenazas digitales. Esta diferenciación es vital para formular protocolos de seguridad eficaces.

El auge de la digitalización, junto con el aumento de la participación en línea, han precipitado un aumento notable de las ciberamenazas, y se prevé que los incidentes de malware aumenten un 71% en 2024 según Esentire, por lo que será necesaria la implementación de estrategias de protección integrales.

Abordar la seguridad de la información y la ciberseguridad va más allá de lamera experiencia técnica; es necesario comprender la cultura organizacional, por lo que la formación y la sensibilización de los empleados son fundamentales para mitigar los riesgos relacionados con los errores humanos.

Referencias bibliográficas

Alexei, A., & Alexei, V. (2023). The difference between cyber security vs information security. Journal of

Engineering Science, 29(4), 72-83. https://doi.org/10.52326/jes.utm.2022.29(4).08

Andress, J. (2014). Chapter 1—What is Information Security? En J. Andress (Ed.), The Basics of

Information Security (Second Edition) (pp. 1-22). Syngress. https://doi.org/10.1016/B978-0-12-

800744-0.00001-4

Asaad, D. (2022). A Cyber Security Threats, Vulnerability, Challenges and Proposed Solution. Applied

Computing Journal, 227-244. https://doi.org/10.52098/acj.202260

Beyza Nur, A., Kadiroğlu, Z., & Şengür, A. (2019). Information Security and Related Machine Learning

Applications. IEEE Conference Publication. https://ieeexplore.ieee.org/document/8965484

Kolesnikov, N. (2023, noviembre 8). 50 Estadísticas Clave de Ciberseguridad para Agosto de 2024.

Techopedia en Español. https://www.techopedia.com/es/estadisticas-ciberseguridad

Mahfouz Alhassan, M., & Adjei-Quaye, A. (2017). Information Security in an Organization. 24(1), 100-116.

http://ijcjournal.org/

Manoj Thakur, R., & Mahesh Raut, N. (2024). Cyber Security. International Journal of Science and

Research, 13(1), 440-444. https://doi.org/10.21275/mr231228122722

Moro-Visconti, R., & Cesaretti, A. (2023). Cybersecurity. En R. Moro-Visconti & A. Cesaretti (Eds.), Digital

Token Valuation: Cryptocurrencies, NFTs, Decentralized Finance, and Blockchains (pp. 341-354).

Springer Nature Switzerland. https://doi.org/10.1007/978-3-031-42971-2_10

Shabtai, A., Elovici, Y., & Rokach, L. (2012). Introduction to Information Security. En A. Shabtai, Y. Elovici,

& L. Rokach (Eds.), A Survey of Data Leakage Detection and Prevention Solutions (pp. 1-4).

Springer US. https://doi.org/10.1007/978-1-4614-2053-8_1

Taherdoost, H. (2022). Cybersecurity vs. Information Security. Procedia Computer Science, 215, 483-487.

https://doi.org/10.1016/j.procs.2022.12.050