Transformación Digital y la ISO 9001:2015: cómo modernizar tu Sistema de Gestión de Calidad

Introducción

La integración de tecnologías digitales en la gestión de calidad que se encuentra certificada según la norma ISO 9001:2015 resulta un reto importante para las organizaciones que buscan mantenerse competitivas en el panorama empresarial moderno. La transformación digital y la norma ISO 9001:2015 son conceptos interrelacionados que pueden modernizar y optimizar los sistemas de gestión de calidad en las organizaciones (Vogel, 2022) , lo que da paso a un nuevo paradigma, la Calidad 4.0.

En un entorno empresarial cada vez más digitalizado, es esencial que las empresas adapten sus

sistemas de gestión para cumplir con los estándares de calidad y aprovechar las oportunidades

que ofrece la tecnología. La transformación digital implica la adopción de nuevas tecnologías y

una reevaluación y adaptación del modelo de negocio. En este contexto, las organizaciones

deben considerar cómo generar ingresos y márgenes en un mundo digital, donde los

competidores disruptivos están redefiniendo las reglas del juego (BRIAND, 2017) .

En este artículo, se explora cómo la transformación digital puede integrarse eficazmente con la

ISO 9001:2015, proporcionando un marco para la modernización de los sistemas de gestión de

calidad.

Estrategias para modernizar el SGC

La modernización del SGC bajo ISO 9001:2015 puede lograrse mediante varias estrategias

claves. En primer lugar, la digitalización de procesos es esencial; transformar procesos

manuales en digitales mejora la eficiencia y permite una mejor supervisión y control,

facilitando el seguimiento del desempeño y la gestión de riesgos. Además, el uso de

tecnologías disruptivas, como la inteligencia artificial (IA), el internet de las cosas y el análisis

predictivo, optimiza los procesos de calidad al permitir el monitoreo de los procesos en tiempo

real para la toma de decisiones informadas y prever problemas antes de que ocurran, lo que

permite una respuesta proactiva.

Por otro lado, la capacitación continua del personal en nuevas tecnologías y metodologías

relacionadas con la calidad en el ámbito digital es fundamental; esta formación debe enfocarse

en el uso técnico y en cómo estas herramientas pueden mejorar los procesos existentes.

Finalmente, fomentar una cultura organizacional adaptativa que valore la innovación y la

adaptabilidad es crucial para el éxito de cualquier iniciativa de transformación digital,

promoviendo así una mentalidad abierta al cambio y al aprendizaje continuo entre todos los

niveles jerárquicos (NQA-ISO-27001-Guia-de-implantacion.pdf, s. f.) .

¿Cómo se puede integrar la norma ISO 9001:2015 con las tecnologías digitales?

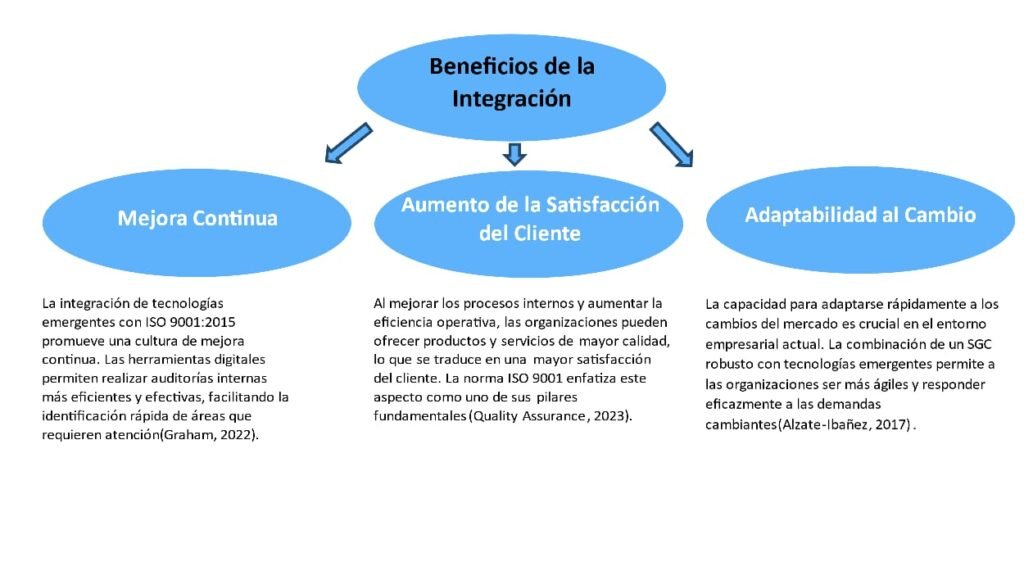

La fusión de la ISO 9001:2015 con las tecnologías digitales emergentes, disruptivas y maduras, particularmente en el marco de la transformación digital, constituye un esfuerzo fundamental para las organizaciones que aspiran a modernizar sus sistemas de gestión de la calidad (SGC) de una manera estratégica y eficaz. Esta intrincada asociación no solo mejora la eficiencia operativa, sino que proporciona a las empresas las herramientas necesarias para navegar con destreza y adaptarse a un panorama empresarial dinámico y en constante evolución, garantizando así su sostenibilidad y competitividad (Graham, 2022) .

1. Automatización y digitalización de procesos

La automatización de procesos se destaca como uno de los elementos más importantes de la

transformación digital. Al integrar herramientas digitales en el sistema de gestión de la calidad

existente, las organizaciones tienen la oportunidad de documentar y estandarizar sus procesos

con mayor eficiencia y precisión. Esta integración sirve para reforzar la coherencia y la calidad

de los productos o servicios prestados y facilita el cumplimiento de los requisitos de

cumplimiento estipulados en la norma ISO 9001:2015, alineando así las prácticas operativas

con los puntos de referencia de gestión de la calidad reconocidos internacionalmente

(Graham, 2022) .

2. Análisis de Datos y Toma de Decisiones Basada en Evidencias

La llegada de las tecnologías digitales emergentes, particularmente en el ámbito del análisis de

datos y la inteligencia artificial (IA), ha permitido a las organizaciones recopilar, procesar y

analizar grandes cantidades de datos en tiempo real con una velocidad y precisión sin

precedentes. Esta capacidad es muy útil para la identificación de oportunidades de mejora y la

gestión eficaz de los riesgos, los cuales son componentes fundamentales del marco de la ISO

9001:2015. Al adoptar un enfoque de toma de decisiones basado en datos, las empresas

pueden adoptar una postura proactiva, anticipando los desafíos y las oportunidades en lugar

de limitarse a responder a ellos de manera reactiva (Alzate-Ibañez, 2017) .

3. Colaboración y comunicación efectiva

La utilización de herramientas digitales mejora significativamente la eficacia de la

comunicación entre los equipos y las partes interesadas por igual. Mediante el despliegue de

plataformas colaborativas, las organizaciones pueden facilitar el intercambio fluido de la

información pertinente relacionada con las métricas de calidad y rendimiento, lo que a su vez

fomenta una cultura organizacional sólida que se centra en la excelencia en la calidad. La

norma ISO 9001 subraya la importancia del liderazgo y el compromiso del personal, los cuales

pueden reforzarse mediante la implementación de tecnologías que promuevan y mejoren la

colaboración en varios niveles de la organización (Vogel, 2022) .

4. Gestión del conocimiento

En el ámbito de la transformación digital, la gestión eficaz del conocimiento surge como un

componente fundamental del éxito organizacional. Las plataformas digitales tienen la

capacidad de servir como repositorios de información sobre los procesos, las lecciones

aprendidas y las mejores prácticas, lo que permite a las organizaciones participar en el

aprendizaje y la adaptación continuos en respuesta a las fluctuaciones y cambios del mercado.

Esta capacidad dinámica se alinea perfectamente con el espíritu de mejora continua

promovido por la norma ISO 9001:2015, lo que refuerza el compromiso de la organización con

la mejora de la calidad y la excelencia operativa (Quality Assurance, 2023) .

Tecnologías emergentes para mejorar la gestión de calidad según ISO 9001:2015.

| Inteligencia Artificial (IA) | Automatización de la inspección Análisis predictivo Optimización de procesos |

| Internet de las Cosas (IoT) | Monitoreo continuo Recopilación de datos |

| Analítica de Big data | Identificación de tendencias Mejora continua |

| Robotización | Consistencia en la producción Reducción del tiempo de ciclo |

| Computación en la Nube | Acceso a información centralizada Escalabilidad |

Conclusiones

La integración de la transformación digital con la ISO 9001:2015 presenta una oportunidad

extraordinaria para que las organizaciones modernicen radicalmente sus sistemas de gestión

de la calidad de una manera innovadora y que responda a los desafíos contemporáneos. Al

adoptar una orientación proactiva hacia la digitalización y aprovechar estratégicamente las

tecnologías digitales más eficaces que mejoran las prácticas de gestión de la calidad. Las

empresas pueden lograr mejoras significativas en la eficiencia operativa y, al mismo tiempo,

ofrecer un mayor valor a sus clientes. Esta sinergia entre la calidad y la tecnología no solo es

ventajosa, sino que es esencial para afrontar con éxito las complejidades de un entorno

empresarial cada vez más digitalizado y competitivo.

Referencias Bibliográficas

Alzate-Ibañez, A. M. (2017). ISO 9001:2015 base para la sostenibilidad de las organizaciones en países emergentes.

22(80), 576-592. https://www.redalyc.org/journal/290/29055967003/html/

BRIAND, J.-M. (2017, junio 27). ¿Transformación digital y norma ISO 9001, es compatible? https://www.blog-

qhse.com/es/transformación-digital-norma-iso-9001

Graham, M. (2022, agosto 10). Calidad 4.0 e ISO 9001:2015 | NQA Blog. https://www.nqa.com/es-

pe/resources/blog/august-2022/quality40

NQA-ISO-27001-Guia-de-implantacion.pdf. (s. f.). Recuperado 22 de septiembre de 2024, de

https://www.nqa.com/medialibraries/NQA/NQA-Media-Library/PDFs/Spanish%20QRFs%20and%20PDFs/NQA-ISO-27001-Guia-de-implantacion.pdf

Quality Assurance. (2023, diciembre 22). Norma ISO 9001:2015 en el ciclo de desarrollo de software—SQDM US. https://sqdm.com/es/iso-9001-en-ciclo-de-desarrollo-de-software/

Vogel, M. (2022, abril 4). Apto para la digitalización: Tres puntos fuertes de la gestión de la calidad. DQS.

https://www.dqsglobal.com/es-ar/aprenda/blog/apto-para-la-digitalizacion-tres-puntos-fuertes-de-la-

gestion-de-la-calidad